Page 39 - Cyber-attacchi: truffe e minacce informatiche

P. 39

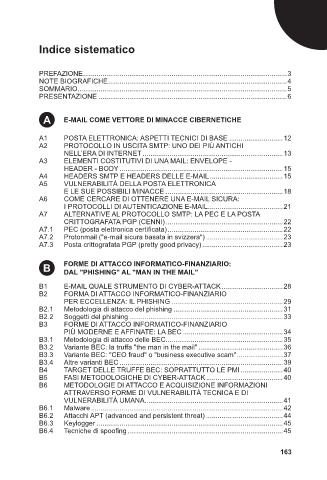

Indice sistematico

S

G

PREFAZIONE ..........................................................................................................3 G

NOTE BIOGRAFICHE .............................................................................................4 G

SOMMARIO .............................................................................................................5

PRESENTAZIONE ..................................................................................................6

G

G

A E-MAIL COME VETTORE DI MINACCE CIBERNETICHE G

G

G

A1 POSTA ELETTRONICA: ASPETTI TECNICI DI BASE ............................12 G

A2 PROTOCOLLO IN USCITA SMTP: UNO DEI PIÙ ANTICHI

NELL’ERA DI INTERNET .........................................................................13 G

A3 ELEMENTI COSTITUTIVI DI UNA MAIL: ENVELOPE -

HEADER - BODY .....................................................................................15

A4 HEADERS SMTP E HEADERS DELLE E-MAIL ......................................15

A5 VULNERABILITÀ DELLA POSTA ELETTRONICA

E LE SUE POSSIBILI MINACCE .............................................................18

A6 COME CERCARE DI OTTENERE UNA E-MAIL SICURA:

I PROTOCOLLI DI AUTENTICAZIONE E-MAIL .......................................21

A7 ALTERNATIVE AL PROTOCOLLO SMTP: LA PEC E LA POSTA

CRITTOGRAFATA PGP (CENNI) .............................................................22

A7.1 PEC (posta elettronica certifi cata) ............................................................22

A7.2 Protonmail ("e-mail sicura basata in svizzera") ........................................23

A7.3 Posta crittografata PGP (pretty good privacy) ..........................................23

B FORME DI ATTACCO INFORMATICO-FINANZIARIO:

DAL "PHISHING" AL "MAN IN THE MAIL"

B1 E-MAIL QUALE STRUMENTO DI CYBER-ATTACK ................................28

B2 FORMA DI ATTACCO INFORMATICO-FINANZIARIO

PER ECCELLENZA: IL PHISHING ..........................................................29

B2.1 Metodologia di attacco del phishing .........................................................31

B2.2 Soggetti del phishing ................................................................................33

B3 FORME DI ATTACCO INFORMATICO-FINANZIARIO

PIÙ MODERNE E AFFINATE: LA BEC ....................................................34

B3.1 Metodologia di attacco delle BEC .............................................................35

B3.2 Variante BEC: la truff a "the man in the mail" ............................................36

B3.3 Variante BEC: "CEO fraud" o "business executive scam" ........................37

B3.4 Altre varianti BEC .....................................................................................39

B4 TARGET DELLE TRUFFE BEC: SOPRATTUTTO LE PMI ......................40

B5 FASI METODOLOGICHE DI CYBER-ATTACK ........................................40

B6 METODOLOGIE DI ATTACCO E ACQUISIZIONE INFORMAZIONI

ATTRAVERSO FORME DI VULNERABILITÀ TECNICA E DI

VULNERABILITÀ UMANA ........................................................................41

B6.1 Malware....................................................................................................42

B6.2 Attacchi APT (advanced and persistent threat) ........................................44

B6.3 Keylogger .................................................................................................45

B6.4 Tecniche di spoofi ng .................................................................................45

163